Ingénierie Réseaux

Maîtriser les supports de transmission, dimensionner les liens et valider la qualité de service des technologies d'accès.

Apprentissages Critiques - Niveau 3 :

➥ Déployer une solution complexe

AC32.01 | Déployer un système de communication d'entreprise

Architecture et Segmentation VLAN

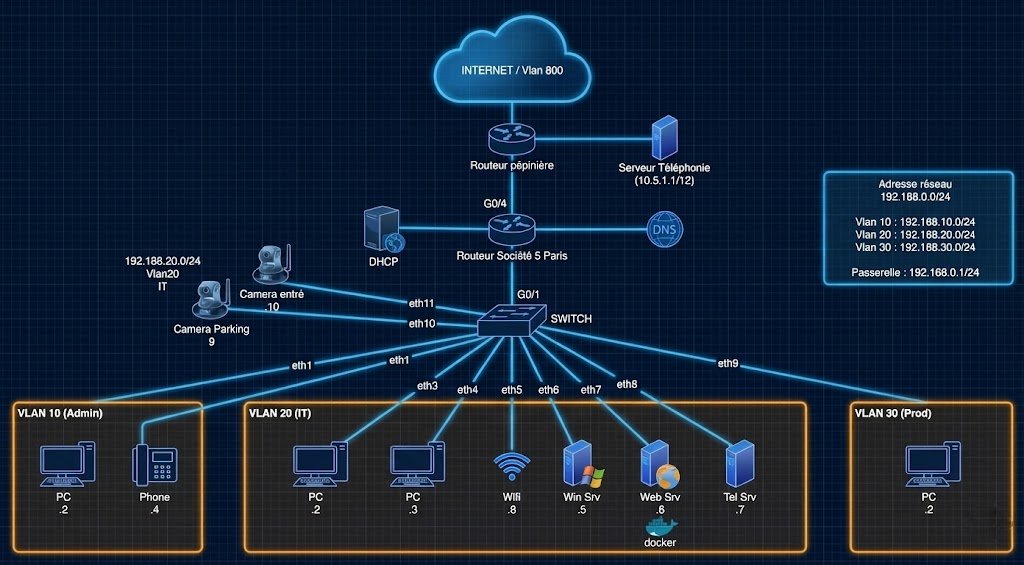

Dans le cadre du projet "Pépinière 2.0" (Société 5), j'ai conçu une architecture réseau segmentée pour garantir la fluidité et la sécurité des échanges. J'ai déployé des switchs Cisco Catalyst en configurant des VLANs par service :

- VLAN 10 (Administration) :

192.168.10.0/24pour la gestion des équipements actifs. - VLAN 20 (IT/Technique) :

192.168.20.0/24hébergeant les serveurs critiques et les postes administrateurs. - VLAN 30 (Production) :

192.168.30.0/24pour les employés et les opérations courantes.

Configuration de la Commutation

J'ai configuré les ports des commutateurs en mode access pour les terminaux finaux et mis en place un lien d'agrégation trunk (encapsulation dot1q) sur l'interface de liaison (ex: Fa0/12) pour transporter les flux tagués vers le routeur. J'ai également normalisé le plan d'adressage et documenté le câblage physique pour faciliter la maintenance future.

AC32.02 | Déployer un réseau d'accès sans fil sécurisé

Déploiement Wi-Fi et SSID

J'ai configuré une borne Cisco Aironet pour diffuser le SSID entreprise5, utilisant le chiffrement standard WPA2-AES (clé : 1315051D...) pour sécuriser l'accès des employés. La borne a été paramétrée en mode station-role root avec une gestion fine des interfaces radio (Dot11Radio0) pour optimiser la couverture dans le bâtiment.

Gestion du Réseau Invité

Pour les visiteurs, j'ai activé le guest-mode associé à un VLAN isolé, garantissant qu'aucun invité ne puisse accéder aux ressources internes. L'authentification utilise un compte générique. J'ai également appliqué des restrictions de bande passante avec la commande rate-limit pour éviter que le trafic invité ne sature le lien WAN de l'entreprise.

AC32.03 | Déployer un réseau d'accès fixe et services opérateurs

Services Infrastructure (DHCP, DNS, TFTP)

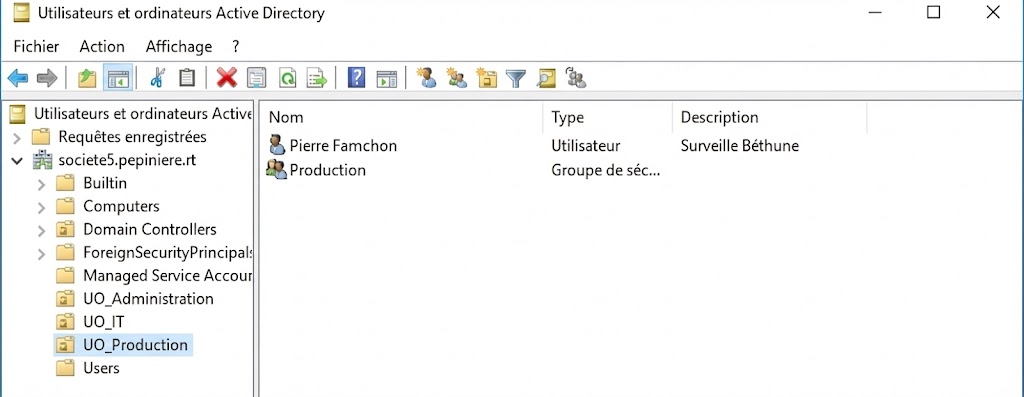

Sur l'équipement de routage, j'ai configuré les pools DHCP (ip dhcp pool vlanXX) pour chaque sous-réseau, en prenant soin d'exclure les plages d'adresses statiques des serveurs (ip dhcp excluded-address). J'ai mis en place un serveur Windows Server 2022 agissant comme contrôleur de domaine (AD DS) et serveur DNS principal (societe5.pepiniere.rt), assurant la résolution de noms pour tout le parc.

Téléphonie sur IP (VoIP) et QoS

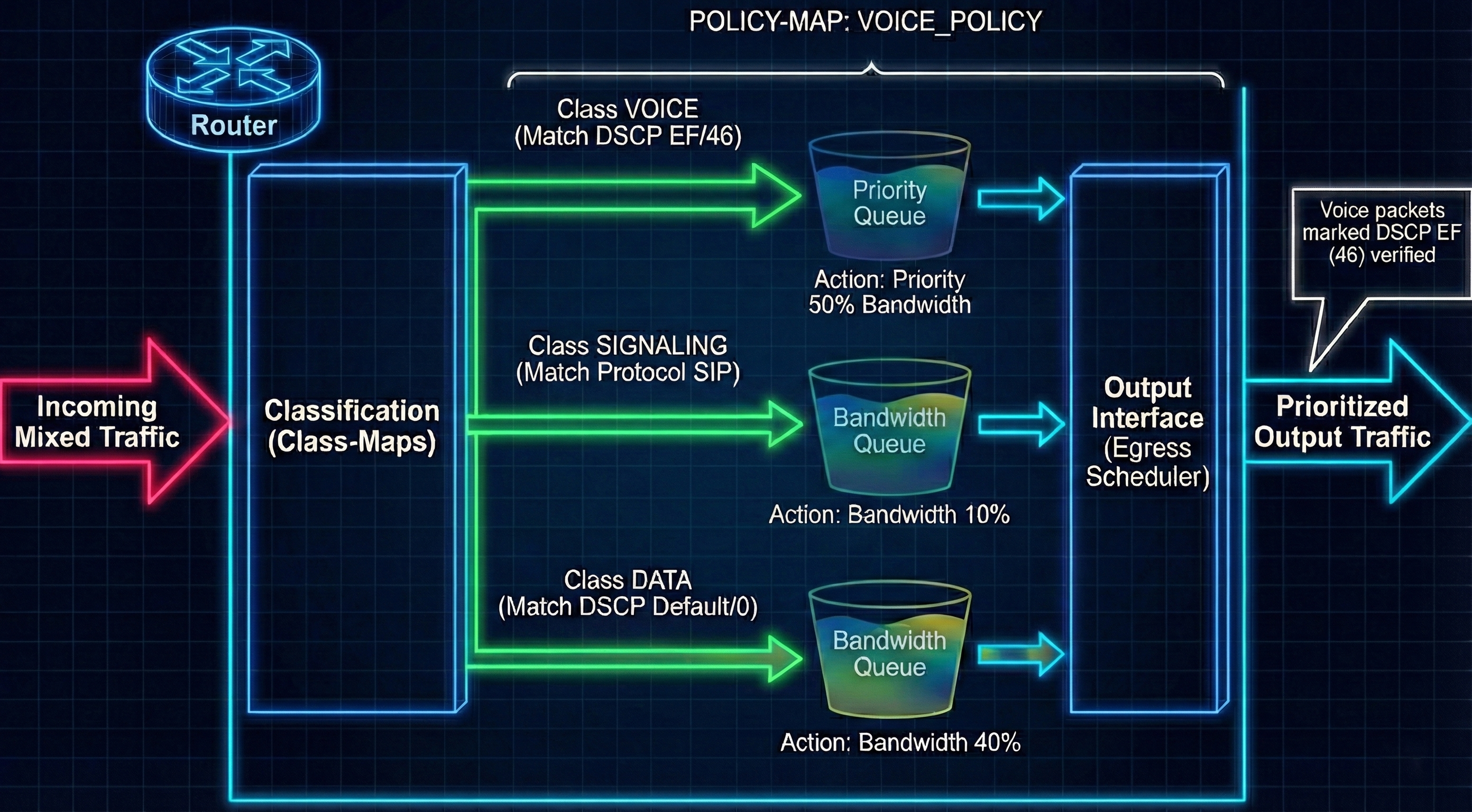

J'ai déployé un serveur Asterisk sur une machine virtuelle et configuré les fichiers sip.conf et extensions.conf pour gérer les appels internes et sortants. Pour garantir la qualité des appels face aux téléchargements, j'ai implémenté une politique de QoS (Quality of Service) stricte sur les routeurs :

- Classification du trafic voix (RTP/SIP) avec le marquage

dscp ef(Expedited Forwarding). - Réservation prioritaire de bande passante via une

policy-mapappliquée sur les interfaces WAN.

AC32.04 | Connecter de manière sécurisée au système d'information

Routage Inter-VLAN et NAT

Le routage entre les différents services a été activé sur le routeur de bordure selon la méthode "Router-on-a-stick" (sous-interfaces G0/0.10, G0/0.20, etc.). Pour l'accès Internet, j'ai configuré le NAT Overload (PAT) avec la commande ip nat inside source list NAT_VLANXX interface G0/4 overload, permettant à tous les postes privés de partager l'unique adresse IP publique 10.5.1.1.

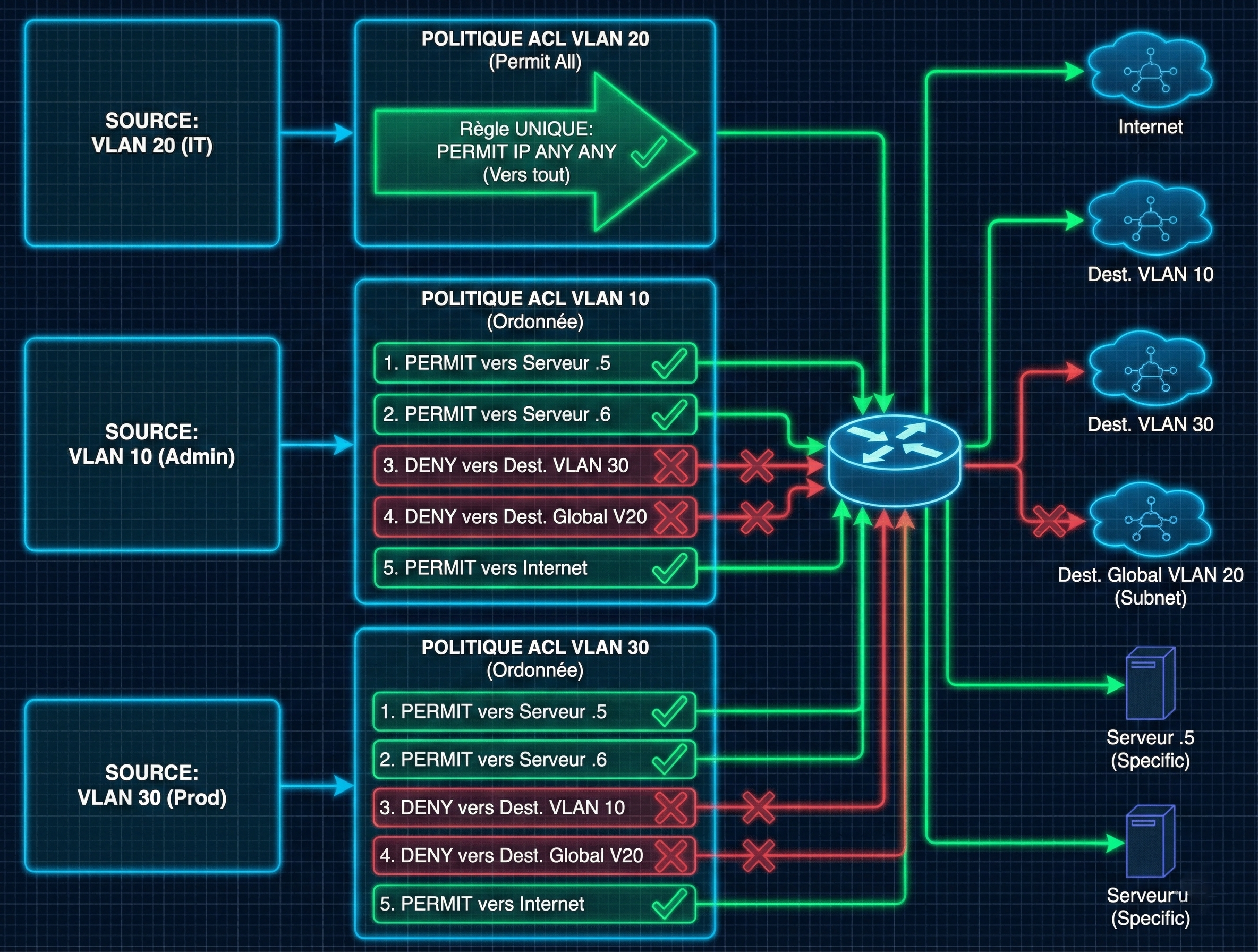

Filtrage par ACL (Access Control Lists)

J'ai sécurisé les flux inter-services à l'aide d'ACLs étendues appliquées en entrée des interfaces :

- Isolation stricte : Les VLANs 10 (Admin) et 30 (Prod) ne peuvent pas communiquer entre eux (

deny ip ...). - Accès privilégié : Le VLAN 20 (IT) dispose d'un accès complet à l'infrastructure pour l'administration SSH/HTTP.

- Services Web : Autorisation explicite des flux HTTP/HTTPS vers le serveur Web Intranet pour tous les utilisateurs.

AC32.05 | Collaborer en mode projet (Français/Anglais)

Gestion de Projet (Gantt & RACI)

Pour mener à bien ce projet de groupe, nous avons structuré notre travail avec une Matrice RACI définissant clairement les responsabilités (ex: Nicolas sur le Câblage physique, Pierre sur l'Infrastructure logique). Un Diagramme de Gantt a permis de piloter les jalons critiques : validation du plan d'adressage, configuration des switchs, déploiement des services Docker, et rédaction du rapport final.

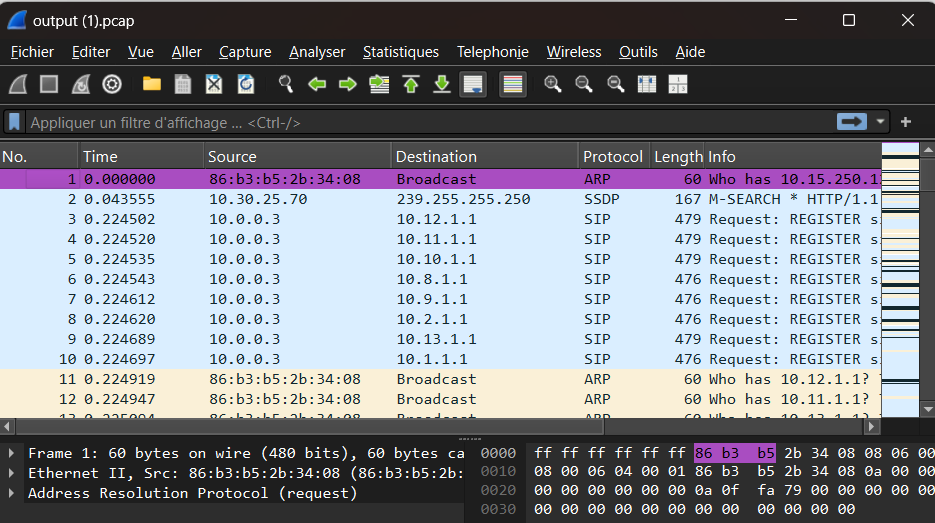

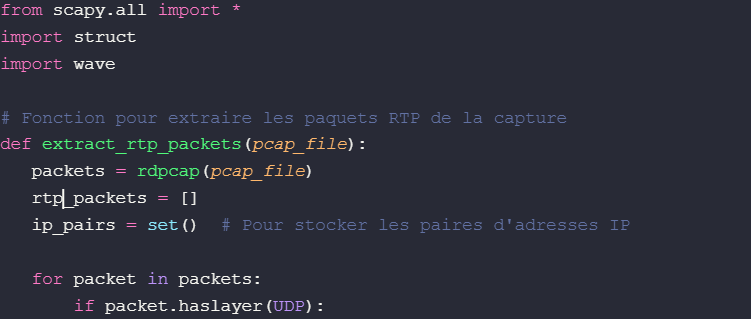

Programmation Scientifique (Python/Scapy)

J'ai développé un script d'analyse réseau en Python utilisant la librairie scapy. Ce programme est capable de parser un fichier de capture .pcap, d'extraire les payloads RTP d'une conversation VoIP spécifique, et d'appliquer des algorithmes de conversion (Loi-A vers Linéaire) pour reconstituer un fichier audio .wav audible, validant la maîtrise des protocoles de transport.

Projet de référence : SAE2.04 - Projet intégratif

SAE 2.04 - Pépinière d'Entreprise : "Société 5"

Ingénierie complète, déploiement physique et configuration logicielle de l'infrastructure réseau multiservices d'une PME (Data, Voix, Vidéo).

1. Infrastructure Physique et Câblage Structuré

La base du projet a reposé sur la construction physique du réseau (Couche 1 OSI). J'ai pris en charge l'organisation complète de la baie informatique pour assurer une connectivité fiable, pérenne et évolutive.

- Brassage et Sertissage : Raccordement manuel des câbles à paires torsadées (RJ45 Cat 6) depuis les prises murales vers les panneaux de brassage (Patch Panels), en respectant scrupuleusement la norme TIA/EIA-568-B pour limiter la diaphonie (NEXT).

- Cable Management : Utilisation de guides-câbles horizontaux et de colliers velcro pour organiser les jarretières. Cela optimise non seulement l'esthétique, mais surtout le flux d'air pour le refroidissement des équipements actifs.

- Étiquetage Normalisé : Mise en place d'un plan de nommage alphanumérique strict sur les câbles et les ports pour faciliter la maintenance et réduire le temps d'intervention (MTTR).

2. Architecture Réseau Cisco, Wi-Fi et Sécurité

Sur le plan logique, j'ai conçu une topologie résiliente basée sur du matériel Cisco (Switchs 2960, Routeurs 2900). L'architecture intègre des réseaux filaires et sans-fil sécurisés.

- Segmentation VLAN & STP : Isolation des flux via VLANs (10 Admin, 20 IT, 30 Prod, 99 Management). Configuration du Spanning Tree Protocol (PVST+) pour éviter les boucles de commutation.

- Wi-Fi (WLAN) : Déploiement de bornes d'accès légères. Configuration de SSIDs distincts (Staff vs Guest) avec chiffrement WPA2-Enterprise pour les employés.

- Routage & NAT : Configuration du "Router-on-a-Stick" (encapsulation dot1q) pour le routage inter-VLAN et du NAT/PAT pour permettre l'accès Internet partagé via une seule IP publique.

- Sécurité d'Accès (L2/L3) :

- Activation du Port Security (Sticky MAC) sur les switchs pour empêcher les branchements sauvages.

- Implémentation d'ACLs étendues pour filtrer le trafic sensible (ex: bloquer SSH depuis le Wi-Fi Invité).

3. Services Systèmes Hybrides (Windows & Docker)

L'infrastructure serveur mixe la robustesse de Microsoft pour la gestion des utilisateurs et l'agilité de la conteneurisation Linux pour les services web.

- Windows Server 2022 :

- AD DS : Contrôleur de domaine pour l'authentification centralisée.

- DHCP & DNS : Création d'étendues (scopes) par VLAN et gestion de la résolution de noms locale.

- GPO : Déploiement de stratégies de groupe (montage automatique de lecteurs réseau, restrictions panneau de configuration).

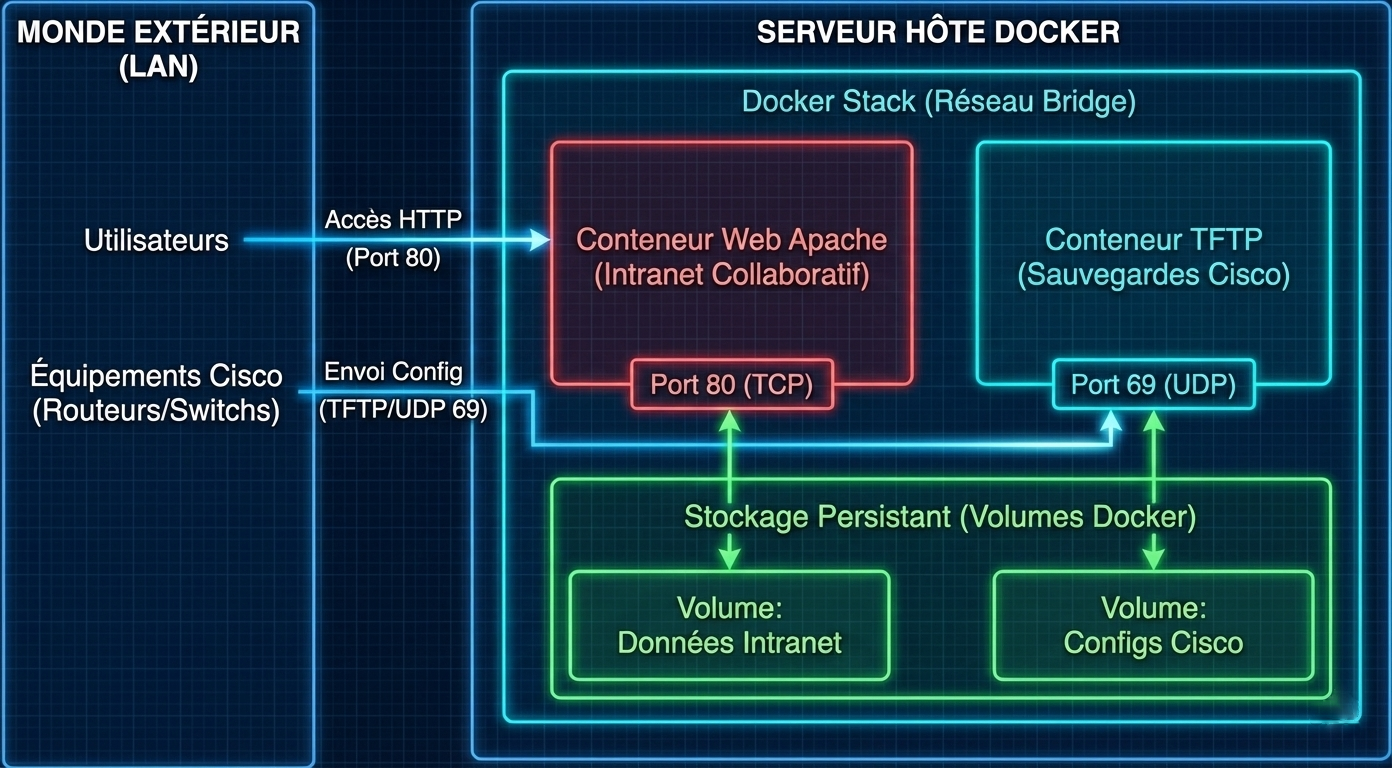

- Stack Docker (Micro-services) :

- Conteneur Web Apache pour héberger l'Intranet collaboratif.

- Conteneur TFTP pour l'automatisation des sauvegardes des fichiers de configuration (

running-config) des équipements Cisco.

4. Téléphonie sur IP (ToIP) et Qualité de Service (QoS)

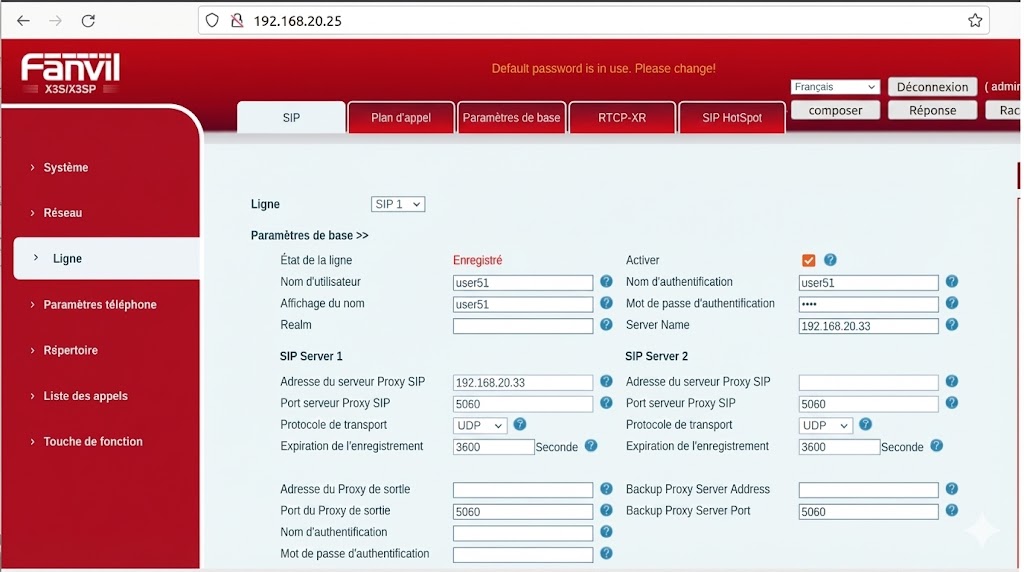

Mise en place d'une solution complète de téléphonie permettant la communication interne et externe via le protocole SIP.

- Serveur IPBX : Installation et paramétrage d'un standard téléphonique (type Asterisk/XiVO) gérant les extensions et la messagerie vocale.

- Softphone Linphone : Configuration du client Linphone sur les postes de travail. Validation des appels audio et vidéo entre les différents VLANs.

- QoS (Quality of Service) : Configuration critique sur les switchs (

mls qos) pour prioriser le trafic Voix. Marquage des paquets RTP avec une valeur DSCP 46 (EF) pour garantir une latence minimale et éviter la gigue (jitter) lors des appels.

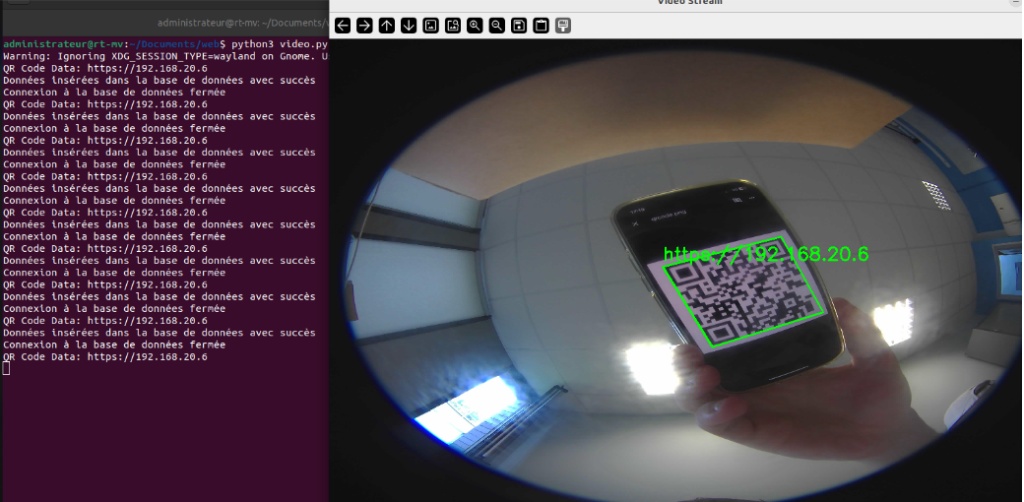

5. Vidéosurveillance et Mobilité (IoT)

Intégration d'équipements connectés pour la sécurité physique des locaux.

- Caméra IP : Raccordement d'une caméra de surveillance sur un VLAN dédié, isolée du réseau de données principal pour des raisons de sécurité.

- Accès Rapide (QR Code) : Génération et impression de QR Codes permettant :

- Aux visiteurs de se connecter instantanément au Wi-Fi "Guest".

- Aux agents de sécurité d'accéder directement au flux vidéo de la caméra via une URL sécurisée sur tablette.

6. Audit et Ingénierie des Protocoles (Python & Scapy)

Pour valider techniquement la qualité du réseau, j'ai développé un outil d'audit en Python capable d'analyser les flux en profondeur.

- Analyse PCAP : Utilisation de la librairie

scapypour parser les paquets réseaux capturés via Wireshark.

- Reconstitution Audio : Implémentation d'un algorithme pour extraire les payloads RTP, décoder le flux (Codec G.711) et le reconstruire en fichier

.wavécoutable, prouvant l'intégrité des données traversant le réseau.

Rapport Détaillé du projet

Rapport : SAE 2.01-4 - Pépinière d'Entreprise

Mon parcours académique et mes expériences en milieu professionnel détaillés dans un document de synthèse.